Zwei kritische Lücken in der IT der Spitalgruppe STS blieben lange Zeit unentdeckt. Wären sie von Cyberkriminellen ausgenutzt worden, so hätte dies den Betrieb gefährden können. Die heiklen Punkte fanden sich im Service-Desk-Portal von Cherwell und im Citrix Netscaler. Gerade über solche Lücken in Citrix wurden

in der Vergangenheit schon sensible Daten gestohlen.

Beim Thuner Spital sind die Schwachpunkte allerdings jetzt behoben. Gefunden hat sie ein in Australien ansässiger Westeuropäer, der sich in seiner Freizeit als sogenannter White-Hat-Hacker ein Nebeneinkommen sichert. 6000 Franken erhielt er in diesem Fall als Belohnung, je 3000 Franken pro Leck.

Der Mann nennt sich «Brsn», und er war einer von 75 Hackern, die im Herbst vergangenen Jahres von der darauf spezialisierten Firma Bug Bounty Switzerland – im Auftrag von STS – eingeladen worden waren, deren Systeme zu testen beziehungsweise zu hacken.

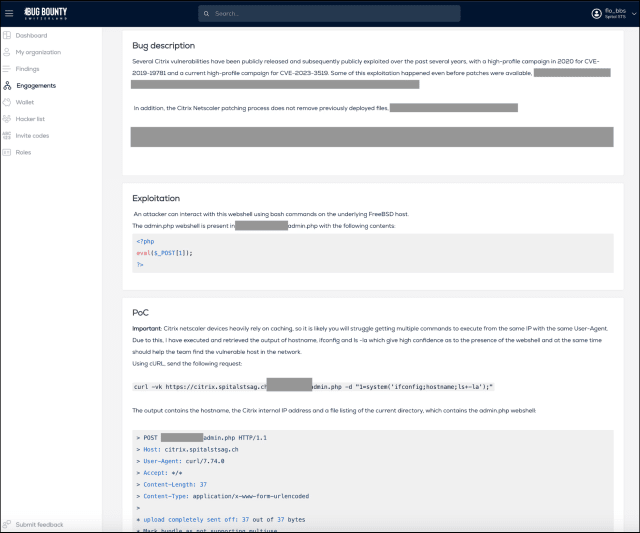

Bug-Report des White-Hat-Hackers.

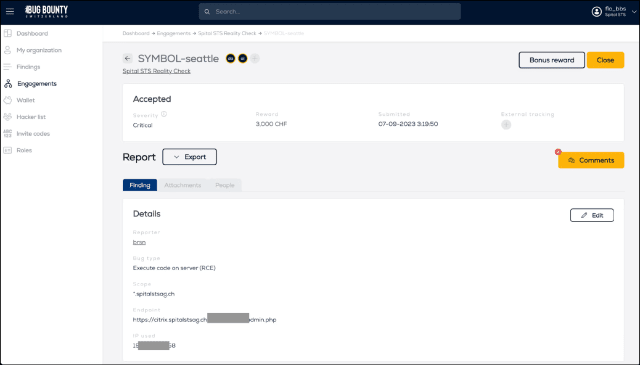

Der Spitalgruppe war dieser Auftrag ans Berner Test-Unternehmen 30'000 Franken wert. Es sei nicht schwierig gewesen, die Spitalleitung von dieser Investition zu überzeugen, erzählt Alexander Brügger, Leiter IT-Infrastruktur bei der Spital STS AG. Das Management habe ein gutes Gespür für IT, und im «ICT-Board stimmen wir uns alle zwei Monate ab».

Die Hälfte der 30’000 Franken stand als «Bounty-Wallet» zur Verfügung, sie wird also an die Hacker ausbezahlt, die eine Lücke finden. «Die andere Hälfte benötigen wir für die Koordination mit den Hackern, die Steuerung gemäss den abgemachten Vorgaben und den operativen Betrieb der Tests», erklärt Florian Badertscher, Mitgründer von Bug Bounty Switzerland.

Das Unternehmen hat laut eigenen Angaben gut 10'000 White-Hat-Hacker in seiner Kartei und schreibt diese je nach Auftrag und Kunde an. «Gute Hacker verdienen sechsstellig im Jahr», so Badertscher, der sagt, die Identität der jeweiligen Personen zu kennen.

Die meisten Hacker gingen leer aus

Im Falle des Thuner Spitals gingen die meisten angefragten Hacker leer aus. Gerade mal neun der angefragten 75 Personen meldeten zusammen 14 Lücken. Aber weil nur fünf Hacker insgesamt acht «valide» Lücken fanden, wurde vom vorgesehenen «Geldtopf» von 15'000 Franken nur gut die Hälfte ausbezahlt, nämlich 7350 Franken, erklärt Florian Badertscher. Die Differenz gehört dem Kunden und verbleibt normalerweise auf einem Konto beim Unternehmen – «für weitere Aufträge».

Eine kritische Lücke ist 3000 Franken wert.

Bezahlt wird nach CVS-System, das Lücken auf einer zehnstufigen Skala zwischen unkritisch und kritisch einordnet. Je kritischer ein Leck, desto mehr Geld gibt es für die Hacker. Dementsprechend kassierte «Brsn» 6050 Franken, die anderen vier Hacker, die valide Lücken meldeten, teilen sich weitere 300 Franken – der Rest geht leer aus.

«Wir gingen mit einer offenen Erwartungshaltung in die Tests», sagt STS-Manager Brügger, «und sind zufrieden mit den Ergebnissen». Dummerweise sei der Incident Report am Freitag gekommen, was «uns ein arbeitsreiches Wochenende bescherte»; dennoch könnten Unternehmen mit Bug Bounty «nur gewinnen».

Next: Die Angestellten-Accounts

Wären die beiden Lücken von bösartigen Hackern gefunden worden, hätte dies das Spital viel mehr gekostet als die insgesamt 30'000 Franken für diesen dreiwöchigen Test.

Es sei wichtig sich – nebst internen Awarenesstrainings – auch regelmässig von aussen testen zu lassen.

Theoretisch will man das in Thun jährlich machen, in der Praxis würden so Tests dann aber «alle zwei bis drei Jahre» stattfinden, so Brügger. Beim nächsten Mal will das Spital den White-Hat-Hackern auch die Zugänge zu Accounts von Mitarbeitenden zur Verfügung stellen, um das Angriffsszenario noch realistischer zu machen. Darauf habe man diesmal noch verzichtet.